Ah, bei tempi quelli in cui si poteva accedere al supercomputer del NORAD con un IMSAI 8080, un modem da 1200 baud e una sessione pomeridiana di “war-dialing”, anni in cui la cybersecurity (come l’informatica stessa) era ancora agli albori.

Anzi, forse no, perché violare il sistema missilistico degli Stati Uniti potrebbe essere qualcosa di molto più “facile” di quanto si possa immaginare, almeno dal punto di vista di un esperto di sicurezza informatica o di un hacker.

Gli ispettori del Dipartimento della Difesa hanno evidenziato preoccupanti problemi legati alla cybersecurity del Sitema Difesa Antimissile USA

Il Dipartimento della Difesa USA ha infatti pubblicato un rapporto sullo stato della cybersecurity del BMDS (Ballistic Missile Defense System), il sistema di difesa antimissile USA che è allo stesso tempo preoccupante e imbarazzante.

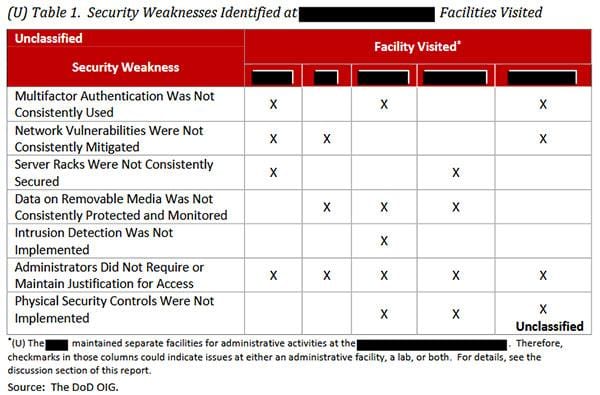

Gli ispettori governativi hanno evidenziato scarsi controlli, mancanza di antivirus, assenza di crittografia dei dati e gravi falle nella sicurezza, concludendo che esercito, marina e MDA (Missile Defence Agency) non hanno protetto adeguatamente le reti e i sistemi informatici che elaborano, archiviano e trasmettono informazioni tecniche riguardanti il sistema difesa antimissile nazionale, un programma sviluppato per proteggere il territorio americano lanciando missili balistici per intercettare eventuali missili nucleari nemici.

Nello specifico, controllando cinque diverse postazioni in maniera random, si è riscontrato come i nuovi utenti abilitati all’accesso all’intranet del BMDS non completassero la procedura per l’abilitazione multifattore delle proprie credenziali, continuando a utilizzare la semplice accoppiata nome utente e password invece di associare al proprio account anche un badge elettronico di controllo.

La normale procedure prevede che i nuovi dipendenti abilitino l’accesso multifattore del proprio account entro due settimana dall’assunzione cosa che, a quanto rilevato, 3 utenti su 5 hanno bellamente ignorato esponendosi ad attacchi pishing che potrebbero facilmente permettere, a malintenzionati, l’accesso locale o remoto al BMDS.

In alcuni casi non era stato installato nemmeno un antivirus

Tuttavia il report ha fatto venire a galla problemi ancor più preoccupanti, la cui responsabilità cade direttamente sugli amministratori IT dell’infrastruttura i quali non solo non avevano effettuato aggiornamenti e applicato patch correttive, ma in alcuni casi i sistemi non erano stati ancora fixati per alcune vulnerabilità note dal 1990, con gli stessi responsabili IT che non sono riusciti a installare un valido sistema di rilevamento e prevenzione delle intrusioni (un antivirus in poche parole).

Ma l’agghiacciante constatazione che la cybersecurity del sistema di gestione delle contromisure missilistiche a stelle e strisce facesse acqua da tutte le parti, si è rivelata solo la punta di quest’iceberg di allarmante pericolosità, perché gli ispettori del Dipartimento della Difesa hanno scoperto gravissime inadempienze anche a livello hardware, dato che i rack dei server del datacenter del BMDS erano sbloccati, con il pericolo che potessero essere sfilati dai supporti e asportati con estrema facilità.

Nonostante i diretti interessati abbiano sottolineato come l’accesso all’area dei server sia controllata e riservata ad un numero ristretto di individui, questo non ha di certo tranquillizzato chi ha eseguito i controlli, dato che le mancanze e le lacune sono state così tante da rendere l’ispezione pericolosamente imbarazzante.

Insomma, a quanto pare, un novello David Lightman, il protagonista di War Games, avrebbe potuto avere facile accesso al Sistema Difesa Antimissile USA.

Shall we play a game?

Fonte: ZDNet